Dieser Artikel gibt Ihnen grundlegende Informationen über das eigene Hosting von ELAM Solutions und deren Systemanforderungen. Am Ende des Artikels finden Sie ein Beispiel für eine Netzwerkkonfiguration.

Die ELAM Solutions Software kann auf einem Server installiert werden, das mindestens MicroK8s (Eine leichtgewichtige Kubernetes-Distribution) in der Version v1.28.3 unterstützt. Als Betriebssystem wird Linux (Ubuntu 22.04 oder höher) benötigt.

Hinweis: Windows Server kann verwendet werden, wenn HyperV installiert ist.

Für eine erfolgreiche Installation und Wartung unserer Softwarelösungen wird während der Installation und beim Update eine durchgehende Internetverbindung auf dem Server benötigt.

Anschließend kann das System offline ohne Internetzugang betrieben werden.

Mindestanforderungen an die Hardware basieren auf der Anzahl der genutzten Stationen in ELAM Solutions.

Als Speichermedium wird eine SSD (Solid-State-Drive) mit einer Kapazität von mindestens 100 GB vorausgesetzt. Der tatsächliche Speicherbedarf wächst mit der Menge an im System gespeicherten Stammdaten und Bildern.

Das komplette Installationspaket für ELAM Solutions wird in einer Azure Repository zur Verfügung gestellt. Das Installationspaket wird aus der Repository geladen und auf dem Server installiert. Hierfür wird eine aktive Internetverbindung des Servers vorausgesetzt.

Für die Installation der ELAM Solutions On-Premise Software wird ein Server-Zertifikat, eine Key-Datei und das Root Zertifikat benötigt. Diese sind notwendig, um eine sichere (verschlüsselte) Kommunikation zwischen der Server und Client zu gewährleisten.

In diesem Kontext wird die Konfiguration und Verwendung von SSL/TLS-Zertifikaten für die sichere Kommunikation auf einem Server beschrieben. Hier eine Erklärung der Begriffe:

1. Server-Zertifikat (.crt):

Dies ist das SSL/TLS-Zertifikat, das speziell für den Server ausgestellt wurde. Es identifiziert den Server und wird verwendet, um eine sichere Verbindung (z. B. HTTPS) zu ermöglichen. Es enthält Informationen über den Server, den Domainnamen und den öffentlichen Schlüssel, der für die Verschlüsselung verwendet wird.

2. Key-Datei (.key):

Die .key-Datei enthält den privaten Schlüssel des Servers. Dieser Schlüssel wird zusammen mit dem öffentlichen Schlüssel (im Server-Zertifikat) verwendet, um den verschlüsselten Datenverkehr zu entschlüsseln. Der private Schlüssel bleibt auf dem Server und wird nicht öffentlich gemacht.

3. Root-Zertifikat (.crt):

Das Root-Zertifikat ist das Zertifikat, das von einer sogenannten Zertifizierungsstelle (Certificate Authority, CA) ausgestellt wurde. Dieses Zertifikat wird verwendet, um zu überprüfen, dass das Server-Zertifikat von einer vertrauenswürdigen Quelle stammt. Der Client verwendet das Root-Zertifikat, um die Identität des Servers zu verifizieren. In vielen Fällen kann das Root-Zertifikat mit Zwischenzertifikaten kombiniert sein, um eine Zertifikatskette zu bilden.

Was ist eine **Zertifikatskette?

Eine Zertifikatskette ist eine Folge von Zertifikaten, die aufeinander aufbauen, um das Vertrauen in ein Zertifikat zu gewährleisten. Die Kette beginnt mit dem Server-Zertifikat und endet mit einem vertrauenswürdigen Root-Zertifikat. Dazwischen kann es sogenannte Zwischenzertifikate geben, die das Vertrauen von der Root-Zertifizierungsstelle auf das Server-Zertifikat übertragen. Diese Struktur ermöglicht es, das Vertrauen schrittweise aufzubauen.

Beispiel einer Zertifikatskette:

Folgende Adressen und Ports müssen für eine Installation auf dem Server freigegeben sein:

Bei Installationen oder Updates werden Helm-Charts verwendet. Ein Helm Chart ist ein Installationspaket für Kubernetes-Anwendung. Damit wird die Installation, Verwaltung und Aktualisierung von ELAM Solutions Software in einem Kubernetes-Cluster ermöglicht.

helm install (für die Erstinstallation) oder helm upgrade (für Updates) wird das Helm-Chart im Kubernetes-Cluster ausgeführt.

Damit E-Mails für Benutzeranmeldungen verwendet werden können, müssen Parameter eines E-Mail-Servers bereitgestellt werden, damit die ELAM Solutions On-Premise-Software E-Mails versenden kann.

Liste und Erklärung der einzelnen Parameter:

Um einen SmartTower mit Ihrer On-Premise-Instanz zu verbinden, muss ein Zertifikat für den Tower generiert und konfiguriert werden. Dieses Zertifikat muss mit dem Zertifikat der On-Premise-Instanz übereinstimmen. Sobald die Konfiguration abgeschlossen ist, kann der SmartTower gemäß den Anweisungen im Hilfecenter hinzugefügt werden.

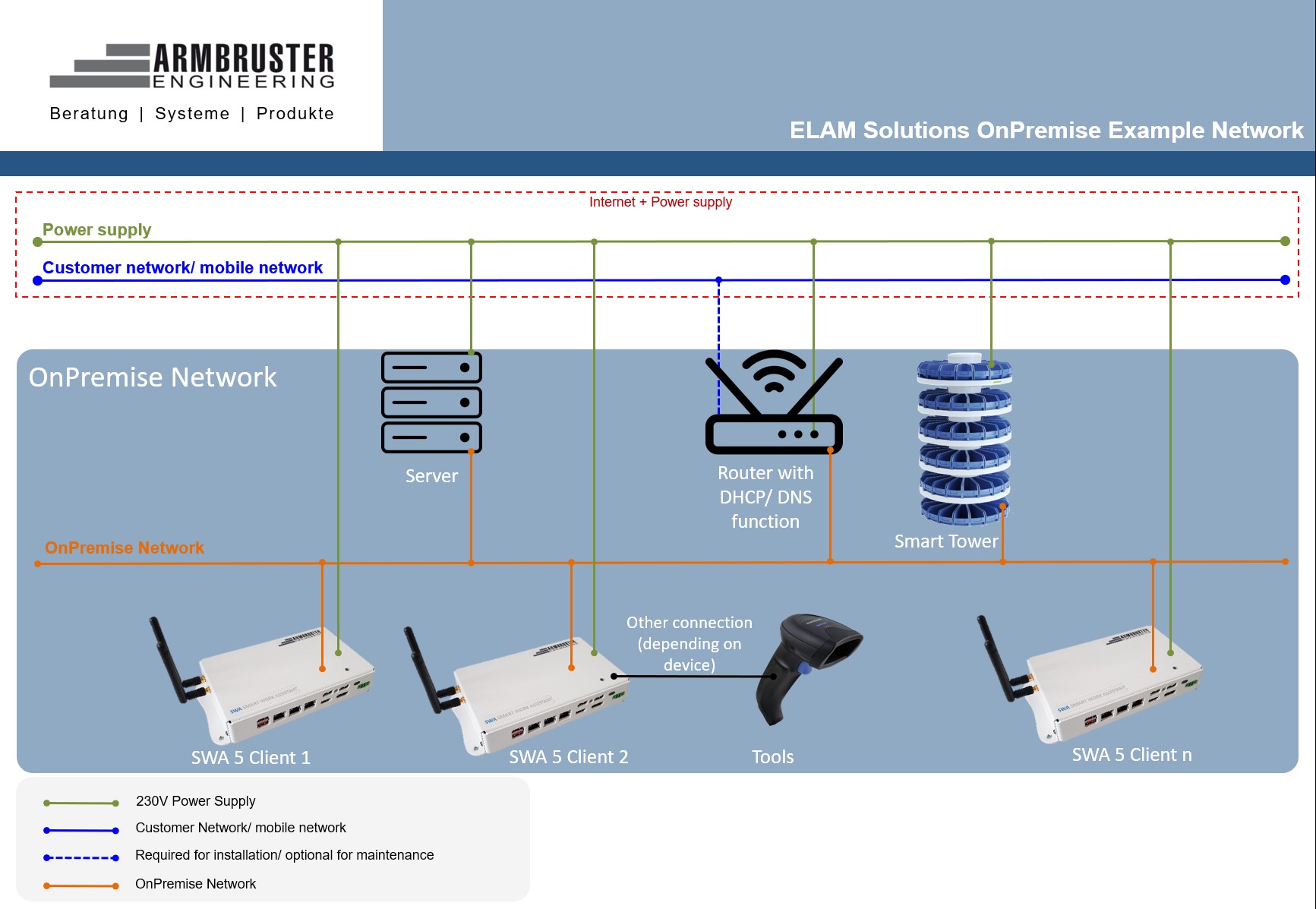

Im Folgenden finden Sie eine Beispielkonfiguration für ein OnPremise Netzwerk.